Tuy nhiên, bối cảnh không hoàn toàn mù mịt. Trong khi bản thân mã hóa ETE không thể bị phá vỡ thì các cơ quan tình báo cũng có thể “hack” phần mềm đầu cuối và tận dụng những sai lầm của người dùng. Tác giả bài viết Robert Graham, một chuyên gia về an ninh mạng, ông đã sáng tạo ra hệ thống phòng ngừa xâm nhập đầu tiên (IPS)…

Mã hóa đầu cuối

Ứng dụng tin nhắn trực tuyến Telegram là một trong những hệ thống hỗ trợ mã hóa đầu cuối (ETE) sớm nhất, và các tổ chức khủng bố như Nhà nước Hồi giáo đang khai thác. Ngày hôm nay tính năng này đã được thêm vào hầu hết những ứng dụng nhắn tin như Signal, Wickr và iMessage (của Apple). Gần đây ứng dụng WhatsApp (của Facebook và Google) loan tin rằng họ sẽ hỗ trợ giao thức mã hóa ETE của Signal.

Ngay trên máy tính cá nhân, phần mềm PGP đã được tạo ra lần đầu tiên hồi giữa thập niên 1990, nắm quyền thống trị tối cao cho mã hóa ETE khi nó chuyển đổi tin nhắn (hay cả tệp tin) thành văn bản được mã hóa mà có thể được sao chép/ dán ở bất kỳ đâu chẳng hạn như tin nhắn email, bài đăng Facebook hoặc bài đăng trên các diễn đàn.

Không có sự khác biệt giữa “mã hóa cấp quân sự” và “mã hóa tiêu dùng” ở PGP, điều đó cho hay rằng khi các cá nhân đăng công khai tin nhắn mã hóa thì ngay cả ông trùm NSA cũng chịu thua. Mã hóa ETE dựa trên một cái gọi là “mật mã hóa khóa công khai”.

Hai cái khóa liên quan về mặt toán học đã được tạo ra sao cho thông điệp được mã hóa của khóa này sẽ được giải mã bởi khóa kia. Việc này sẽ cho phép 1 khóa là công khai để người đối thoại có thể dùng nó để mã hóa các tin nhắn mà người nhận dự định có thể giải mã thông qua khóa công khai.

Ứng dụng tin nhắn trực tuyến Telegram hỗ trợ mã hóa đầu cuối (ETE) sớm nhất, và các tổ chức khủng bố như Nhà nước Hồi giáo đang khai thác.Ảnh nguồn: Informatique-mania.

Ứng dụng tin nhắn trực tuyến Telegram hỗ trợ mã hóa đầu cuối (ETE) sớm nhất, và các tổ chức khủng bố như Nhà nước Hồi giáo đang khai thác.Ảnh nguồn: Informatique-mania.Mã hóa toàn bộ thiết bị

Nếu một cá nhân bị mất điện thoại iPhone, bọn tội phạm sẽ không thể khai thác dữ liệu trong máy.Chỉ có các chính phủ mới đủ nguồn lực để bẻ khóa điện thoại bằng cách tìm kiếm một lỗ hổng lạ nào đó.

Có nguồn tin nói rằng FBI đã chi 1 triệu USD cho một nhà thầu tư nhân nhằm mở khóa iPhone của tên khủng bố Syed Rizwan Farook sống ở San Bernardino (tiểu bang California). Sở dĩ bọn tội phạm chịu thua với điện thoại iPhone là do nó được mã hóa toàn bộ thiết bị, cũng như mã hóa toàn bộ ổ đĩa theo cách kết hợp với cả phần cứng. Vì lẽ đó, cảnh sát không thể sao chép dữ liệu được mã hóa, thay vào đó họ yêu cầu điện thoại tự giải mã theo một cách từ từ nhằm đánh bại mã hóa.

Điện thoại Android cũng hoạt động theo cách tương tự, tuy nhiên các nhà sản xuất ít có nỗ lực để bảo mật sản phẩm của họ hơn so với Apple. Mã hóa toàn bộ ổ đĩa cũng là đặc điểm của máy tính cá nhân. Microsoft Windows đi kèm với BitLocker, Macintosh đi với FileVault và Linux đi liền với LUKS. Một số máy tính đi kèm với con chip TPM có thể bảo vệ mật khẩu khỏi bị phá mã, nhưng phần lớn chủ nhân không dùng TPM, điều này được hiểu là chủ máy tính sẽ dùng đến những mật khẩu dài và phức tạp, còn không sẽ dễ làm mồi cho tin tặc.

Ẩn danh

Năm 2013, Edward Snowden đã công bố các tài liệu của NSA trong đó phơi bày chương trình giám sát đại trà công dân Mỹ. Việc giám sát này không nhằm nghe lén các cuộc gọi thoại của người đang ở Mỹ, nhưng thay vào đó là thu thập siêu dữ liệu của các cuộc gọi: ai đang gọi cho ai và bao lâu.

Được biết Mỹ đã nhắm mục tiêu vào khủng bố quốc tế bằng không kích drone dựa trên siêu dữ liệu này. Từ các nguồn tin trên báo chí cho thấy các tổ chức khủng bố cũng lấy làm lo ngại việc che giấu siêu dữ liệu có chứa các liên lạc mã hóa.

Trên mạng có một cách thức để giấu liên lạc là thông qua một dịch vụ gọi là TOR. Nó chuyển lưu lượng (được mã hóa) qua nhiều máy chủ proxy trên mạng được kiểm soát bởi các tổ chức khác nhau (thường là tư nhân), điều này vô hình trung gây khó khăn khi không thể hình dung ra nguồn của lưu lượng mạng.

TOR cũng nhắc người dùng hãy cẩn thận. Thủ lĩnh của phe Anonymous (người có biệt danh “LulzSec”) đã bị lộ khi có lần y đăng nhập vào phòng chat mà lại quên bật TOR trước, sai lầm này đã để lộ địa chỉ mạng của hắn ta cho cảnh sát. Theo tiết lộ của Snowden thì TOR cũng là con dao 2 lưỡi đối với hoạt động tình báo khi các cơ quan chính phủ chi tiền để tạo ra TOR, và các cơ quan tình báo lại chật vật cố gắng đánh bại nó khi khủng bố lợi dụng.

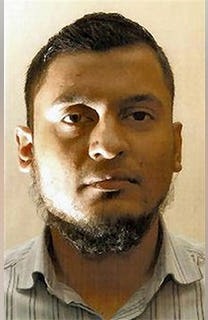

Rajib Karim, nhân viên của Hãng hàng không Anh làm việc cho al-Qaeda thông qua các hoạt động liên lạc mã hóa. Ảnh nguồn: Fox News .

Rajib Karim, nhân viên của Hãng hàng không Anh làm việc cho al-Qaeda thông qua các hoạt động liên lạc mã hóa. Ảnh nguồn: Fox News . Khi các nhóm khủng bố tận dụng mã hóa

Vào những năm sau sự kiện 11-9, các hoạt động đánh chặn của tình báo Mỹ đã giúp ngăn chặn một loạt các âm mưu của tổ chức Al-Qaeda, bao gồm âm mưu đánh bom máy bay xuyên Đại Tây Dương năm 2006, âm mưu đánh bom lính Mỹ ở Đức, và âm mưu đánh bom New York của Najibullah Zazi vào năm 2009.

Đầu năm 2007, Al-Qaeda đã công bố một công cụ mã hóa gọi là “Những bí mật Mujahedeen” (hoặc Asrar al Mujahideen), tiếp đó là đến tháng Giêng năm 2008 có công bố bản cập nhật phần mềm có tên “Những bí mật Mujahideen 2”. Nó được dùng từ năm 2009 bởi giáo sĩ Anwar al-Awlaki của Al-Qaeda ở bán đảo Arab nhằm liên lạc với các đặc nhiệm phương Tây.

Cách thức mà giáo sĩ Al-Awlaki nhắm đến là các liên lạc mã hóa. Từ giữa năm 2009 và 2010, ông ta và Rajib Karim (một nhân viên trực tổng đài của hãng hàng không Anh sống tại Newcastle) đã thiết lập một hệ thống liên lạc mã hóa tinh vi nhằm tấn công những chuyến bay Anh, Mỹ. Hệ thống này đã bị phát giác ngay trong phiên tòa năm 2011, khi đó Karim bị cáo buộc hoạt động khủng bố có liên quan đến sử dụng mã hóa ETE để gửi tin nhắn đến người em trai ở Yemen (người liên hệ với Al-Awlaki).

Bộ 3 đã sử dụng một quy trình mã hóa nhiều lớp để gửi tin nhắn. Trước hết thì tin nhắn văn bản sẽ được dán lên một tài liệu Excel (sử dụng marco để mã hóa tin nhắn). Thứ hai, mã hóa sẽ được sao chép và dán lên tài liệu Word, rồi được lưu bằng tính năng “bảo vệ bằng mật khẩu” của Microsoft, nó không thể bị phá vỡ nếu dùng các mật khẩu dài và phức tạp.

Thứ 3, tài liệu Word sẽ được nén và mã hóa bằng chương trình RAR (cũng không thể bị phá vỡ nếu dùng mật khẩu dài và phức tạp). Cuối cùng, chúng tải lên các trang web lưu trữ thông qua quá trình rút gọn URL nhằm cố gắng ẩn danh siêu dữ liệu.

Cảnh sát đã mô tả cách mã hóa mà Rajib Karim dùng “là phương thức tinh vi nhất mà họ thấy trong vụ án khủng bố Anh”. Các cơ quan tình báo phương Tây không thể can thiệp vào liên lạc trong thời gian thực của y. Karim đã dùng chương trình “Windows Washer” và các công cụ Windows khác để giúp laptop của y không có bằng chứng phạm tội. Hắn ta mã hóa toàn bộ ổ đĩa nhằm đặt các kế hoạch liên lạc mã hóa với Al-Awlaki trên một ổ đĩa cứng bên ngoài tách biệt với laptop của gã.

Karim còn dùng các tệp khối lượng nhằm mã hóa toàn bộ ổ đĩa. Nhận ra các thủ đoạn của Karim, các kỹ thuật viên cảnh sát Anh đã có thể giải mã ổ đĩa. Trong khi PGP được cài đặt trên máy tính thì Karim lại không dùng nó để mã hóa và giải mã tin nhắn có lẽ do hoang tưởng tình báo phương Tây không đủ “trình” để lần ra.

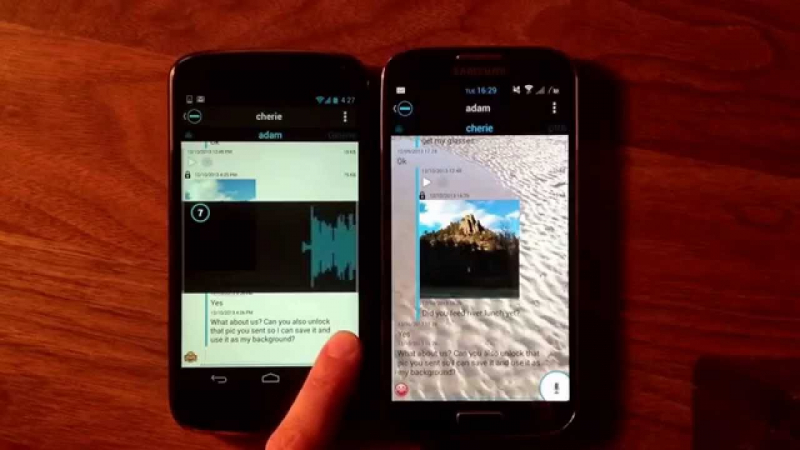

Ứng dụng nhắn tin Suresport mã hóa ETE được các phần tử khủng bố ISIS sử dụng. Ảnh nguồn: Surespot.

Ứng dụng nhắn tin Suresport mã hóa ETE được các phần tử khủng bố ISIS sử dụng. Ảnh nguồn: Surespot.IS từng công bố một hướng dẫn dài 15 trang mang tựa đề “Sécurité Informatique” (Thông điệp bảo mật) trong đó dạy cách thiết lập các Tails kết nối với mạng lưới TOR để che giấu địa điểm và địa chỉ mạng, tạo ra các chìa khóa PGP, email mã hóa, cùng cách dùng các công cụ liên lạc bảo mật khác.

Cảnh sát Pháp tin rằng những kẻ tấn công Paris đã dùng mã hóa trong một số liên lạc của chúng, dựa trên dữ liệu thu được từ một chiếc điện thoại Samsung ở ngoài phòng hòa nhạc Bataclan mà họ thu được sau vụ tấn công. Ứng dụng Telegram đã được tải xuống điện thoại 7 giờ trước cuộc tấn công. Không tìm thấy nội dung nào trong ứng dụng nhắn tin cho thấy công nghệ này đã xóa sạch mọi dấu vết bằng cách dùng cấu trúc tự hủy ngay trong Telegram.

Tháng 8-2015, giới chức Pháp đã tóm và thẩm vấn Reda Hame (chiến binh IS, kẻ đã đến Syria trong vài tuần của tháng 6-2015), y được huấn luyện ở Raqqa và được trưởng nhóm tấn công Paris, Abdelhamid Abaaoud, giao nhiệm vụ khi quay lại Pháp để tấn công khủng bố. Hame được dạy cho cách dùng một thứ công nghệ kỳ quái: sử dụng tệp khối lượng TrueCrypt để mã hóa toàn bộ ổ đĩa dùng như một cách thay thế cho mã hóa ETE.

Hệ thống liên quan đến việc tạo lập các văn bản tin nhắn ngay trong ổ đĩa ảo, kế đó tải các tệp tin lên các trang web chia sẻ. Bằng cách tạo ra một tệp tin trong ổ đĩa ảo đồng nghĩa không có bản sao chép nào tồn tại trong hệ thống. Đây là một ví dụ khác về sự ngụy biện thông qua che đậy.

Với trường hợp của Rajib Karim thì mục đích rõ ràng là tránh NSA thu thập siêu dữ liệu email bằng cách dùng tới một phương pháp ít người biết để tải lên các địa chỉ chia sẻ tệp. Nếu một khi Hame bị bắt và thẩm vấn, kỹ thuật của y đã trở nên dễ thấy hơn giúp cho NSA và các đối tác tình báo châu Âu theo dõi siêu dữ liệu của những kẻ khác bằng cách dùng kỹ thuật này.

Song trớ trêu là Hame lại quên mật khẩu và tên các trang web mà y đã dùng. Các thành viên của Nhà nước Hồi giáo (IS) có vẻ như đã dùng các cách thức mã hóa đơn giản hơn nhiều. Junaid Hussain (đặc vụ của IS tham gia vào việc “hack” trước khi đến Syria và bị tiêu diệt trong một vụ không kích bằng drone vào tháng 8-2015) thường có thói quen dùng ứng dụng tin nhắn mã hóa Surespot để dạy các cảm tình viên IS ở Anh cách thức chế tạo bom, khuyến khích họ thực hiện các vụ tấn công.

Hussain đã thảo luận các mục tiêu với Junead Khan (phần tử cực đoan người Anh bị cáo buộc âm mưu chống lại viên chức Không lực Mỹ) từ tháng 7-2015. Để lấy thông tin từ iPhone của Khan, tình báo Anh đã lập mưu lừa Khan giao điện thoại của họ trước khi họ tóm cổ hắn ta và bắt “nôn” ra mật khẩu nhằm tái thay đổi cài đặt mật khẩu.

Theo báo cáo, trong cuộc không kích hạ thủ Junaid Hussain (và đồng đội Reyaad Khan), các điệp viên Anh đã tìm thấy vị trí thực sự của 2 gã bằng cách “hack” ứng dụng Surespot được mã hóa ETE.

Nguồn: Báo CAND