Liên tiếp những vụ tấn công mạng lấy trộm dữ liệu bí mật, thư điện tử trong vài năm trở lại đây, giới công nghệ đặt câu hỏi: Phải chăng thời đại của thảm họa an ninh mạng đang đến?

Cơn bão WannaCry

Thủ phạm gây ra vụ tấn công mạng khiến cả thế giới hoang mang cao độ trong suốt tuần qua có tên là WannaCryptOr 2.0, còn gọi là WannaCry. Vi rút mã độc này một khi đã nhiễm vào máy tính cá nhân của bất kỳ ai sẽ "bắt trói" nạn nhân bằng cách mã hóa toàn bộ hệ thống máy tính và đưa ra lời yêu cầu trả tiền chuộc. Vì thế mà mã độc được gọi là "mã tống tiền" (ransomware).

|

|

|

Mã độc WannaCry lan nhanh ngay trong ngày đầu bùng phát nhưng đã bị chặn đứng một cách tình cờ.

|

Dựa trên các bằng chứng thu thập được, các nhà điều tra an ninh mạng nhận định, những kẻ tung WannaCry để tấn công chỉ nhằm mục đích duy nhất là trục lợi. Ghi nhận của các nhà điều tra là, chủ nhân của mỗi máy tính bị tấn công nhận được yêu cầu trả phí 300 USD hoặc nhiều hơn để được nhận mật mã để mở khóa dữ liệu.

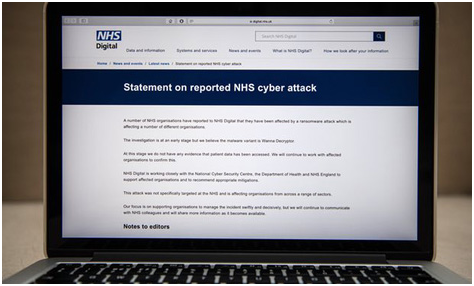

Vụ tấn công mã độc WannaCry bắt đầu từ Anh, trong đó các máy tính của hệ thống các Cục Chăm sóc y tế Quốc gia (NHS) bị tê liệt. Sau đó, vi rút bắt đầu lan sang Trung Quốc, Đức, Ấn Độ, Nga, Mỹ, các nước Nam Mỹ,… và khắp thế giới.

Tính đến ngày 15-5, Interpol ước tính đã có khoảng 220.000 máy tính ở 150 quốc gia bị nhiễm vi rút WannaCry, trong đó Nga là quốc gia bị tấn công nặng nhất, với hơn 1.000 máy tính bị tấn công. Tại Đức, virus WannaCry đã hiển thị trên màn hình của Trung tâm quản lý đường sắt một thông báo đòi tiền chuộc, đồng thời vô hiệu hóa quyền điều hành, gây ra những xáo trộn lớn về giờ giấc đi và đến của nhiều đoàn tàu cùng các máy bán vé tự động.

Tại Nga, tác hại của virus WannaCry được cho là cũng không kém phần tồi tệ, nhất là với mạng máy tính của Bộ Nội vụ và mạng điện thoại lớn thứ hai của nước Nga là Megafon. Ở Tây Ban Nha, virus WannaCry làm tê liệt mạng điện thoại Telefonica, công ty điện lực Iberdrola và nhà cung cấp gas Natural. Ngay cả công ty chuyển phát nhanh FedEx cũng xác nhận đã bị WannaCry tấn công.

Interpol cảnh báo, tình hình có thể sẽ còn tồi tệ hơn sau kỳ nghỉ cuối tuần. Ảnh hưởng của vụ tấn công vi rút đã làm trì trệ, thậm chí tê liệt hoạt động của một số hệ thống cơ quan nhà nước, giới doanh nghiệp và máy tính cá nhân. Tính đến ngày 17-5, mặc dù chính phủ các nước khuyến cáo nạn nhân không nên trả tiền cho bọn tin tặc, nhưng đã có tổng cộng 238 nạn nhân chịu chi trả tổng số tiền 72.144 USD để được nhận mật mã mở khóa vi rút.

Tuy nhiên, ngay trong ngày 12-5, vi rút dường như đã bị chặn đứng bởi một chuyên viên nghiên cứu an ninh mạng mang bí danh là MalwareTech. Anh chàng 22 tuổi này là người Anh, làm việc cho một công ty an ninh chuyên về phòng chống nguy cơ tình báo. Do một sự tình cờ trong lúc nghiên cứu, MalwareTech phát hiện vi rút WannaCry có một "nút tắt" mà nếu ai phát hiện được chỉ cần kích hoạt cái "nút tắt" này thì "con" WannaCry sẽ tự động dừng hoạt động, giống như người ta "tắt máy" vậy.

Theo MalwareTech, có lẽ kẻ tạo ra vi rút WannaCry thiết kế cái "nút tắt" này nhằm mục đích sử dụng trong trường hợp anh ta muốn dừng cuộc chơi. Tuy nhiên, MalwareTech cảnh báo: vi rút này sẽ còn tiếp tục tấn công nữa vì cái "nút tắt" kia có thể được khóa và vi rút sẽ hoạt động trở lại.

Ngày 11-5, ngay trước khi xảy ra vụ tấn công WannaCry, Tổng thống Mỹ Donald Trump đã ký một sắc lệnh yêu cầu lãnh đạo các cơ quan, đơn vị nhà nước tăng cường công tác phòng chống rủi ro trước các vụ tấn công mạng máy tính. Nhưng, vấn đề đặt ra là liệu các định chế, tổ chức nhà nước của các quốc gia có đủ nguồn lực - về tài chính và con người - để kháng cự trước các vụ tấn công mạng ngày càng phổ biến hay không?

Vụ tấn công WannaCry chỉ là vụ điển hình, được mọi người chú ý do nó bùng phát trên diện rộng. Còn rất nhiều vụ tấn công khác xảy ra thường xuyên nhưng không được chú ý bởi nó xảy ra với quy mô hẹp, nạn nhân không phải là các cơ quan quan trọng, cho nên dù có thiệt hại cũng hạn chế hơn.

Chẳng hạn, tháng 6-2015, Văn phòng quản lý nhân sự của Mỹ thông báo đã bị tin tặc tấn công làm ảnh hưởng đến kho dữ liệu cá nhân của hơn 20 triệu công dân Mỹ. Sau đó, vụ tấn công được quy trách nhiệm cho các tin tặc Trung Quốc. Hệ thống cơ quan y tế của Anh NHS cũng thường xuyên bị tin tặc tấn công. Tháng 10-2016, hai cơ quan Northern Lincolnshire và Goole NHS Foundation Trust đã bị tin tặc tấn công buộc phải đóng hệ thống mạng máy tính, và kết quả là 3.000 cuộc hẹn khám chữa bệnh đã bị hủy.

|

|

|

Khoảng 220.000 máy tính bị tấn công trên toàn cầu.

|

Tấn công mạng bằng phần mềm virút tống tiền như vụ WannaCry đang ngày càng phổ biến, dù trước đây các vụ tấn công kiểu này rất ít khi xảy ra. Thống kê của các công ty an ninh mạng cho biết, chỉ trong năm 2016 trên toàn thế giới đã xảy ra đến 600 triệu vụ tấn công. Tin tặc gây ra các vụ tấn công này thường đòi nạn nhân trả một khoản tiền bằng đồng Bitcoin - đồng tiền ảo có khả năng cho phép chủ sở hữu nó che giấu thông tin nhận dạng trên mạng.

Điều khác biệt đáng chú ý của vụ tấn công WannaCry ở chỗ, nó xảy ra nhanh và lan rộng ra một phạm vi rất lớn, hầu như khắp thế giới (150 quốc gia), nạn nhân chủ yếu là các cơ quan, đơn vị lớn của nhà nước, như hệ thống NHS của Anh, hệ thống bưu cục Deutsche Bahn của Đức, công ty viễn thông Telefonica của Tây Ban Nha, hãng ôtô Renault của Pháp,…

Riêng hệ thống NHS ở Anh, 48 tổ chức quỹ khám chữa bệnh và bệnh viện đã bị tấn công, và con số này tăng mạnh so với năm 2016 với chỉ 28 đơn vị. Những vụ tấn công máy tính dồn dập như thế cho thấy một thực tế mức độ bảo đảm an ninh của các hệ thống mạng máy tính trên toàn cầu còn nhiều sơ hở, nhất là các hệ điều hành luôn luôn có những lỗi trở thành lỗ hổng để các phần mềm mã độc như WannaCry lợi dụng đột nhập.

Ai đứng sau WannaCry?

Giới chuyên gia cho rằng vụ tấn công này được triển khai kiểu "vãi đạn" trúng ai thì trúng. "Đây không phải là vụ tấn công nhắm vào các tổ chức, cơ sở lớn. Nó được thiết kế để tấn công bất cứ ai bị nhiễm phải nó" - chuyên gia Markus Jakobsson thuộc Công ty an ninh Agari nhận xét. Với mức độ nguy hiểm và những hậu quả khó lường do WannaCry gây ra, NSA một lần nữa lại bị chỉ trích vì không thể lường trước và phát hiện kịp thời vi rút mã độc WannaCry.

Một câu hỏi lớn cho đến nay chưa có lời giải là "Ai đứng sau WannaCry?", hay nói cách khác, ai đã tạo ra vi rút WannaCry? Ngay sau khi vụ tấn công xảy ra, giới công nghệ phương Tây đã nhanh chóng chỉ tay về phía Đông Bắc Á với cáo buộc: tin tặc CHDCND Triều Tiên có khả năng đứng sau vụ tấn công.

Hãng tin Reuters cho biết, hai công ty an ninh mạng hàng đầu thế giới Symantec và Kaspersky đang tiến hành điều tra hung thủ đứng sau WannaCry và dường như đang lần theo dầu vết của các tin tặc đến từ CHDCND Triều Tiên.

Theo Reuters, hai công ty này đã tuyên bố tìm thấy một số đoạn mã trong một phiên bản nguyên thủy của WannaCry trùng với những mã nguồn sử dụng trong các chương trình do công ty Lazarus Group triển khai trước đây. Lazarus Group được cho là công ty bình phong của CHDCND Triều Tiên ở phương Tây.

Tuy nhiên, nhiều ý kiến khác lại phản bác luận điểm trên, cho rằng việc quy cho CHDCND Triều Tiên đứng sau vụ tấn công WannaCry chỉ là chiêu tung hỏa mù của phương Tây nhằm che đậy những ý đồ của riêng mình. Giới chuyên gia công nghệ toàn cầu cho rằng, Washington phải chịu một phần trách nhiệm trong vụ tấn công này. Trước hết, nguồn gốc xuất hiện WannaCry có liên quan trực tiếp đến Cơ quan tình báo NSA của Mỹ.

Theo ghi nhận của giới công nghệ, mã độc WannaCry đã xuất hiện trên mạng từ ngày 14-4 sau khi nhóm tin tặc có "tặc danh" là Shadow Brokers tung lên mạng một loạt dữ liệu, phần mềm mã độc, công cụ, vũ khí tấn công mạng mà nhóm này cho là đã lấy trộm được từ kho vũ khí mạng của NSA từ năm 2016. Vào thời điểm đó, nhiều người không tin, nghĩ rằng nhóm tin tặc này chỉ "bốc phét" nhằm nghiêm trọng hóa mức độ tấn công.

|

|

|

Cựu Giám đốc NSA Michael Hyden cũng không chấp nhận việc NSA phát triển kho vũ khí mạng nhưng lại không thể kiểm soát chặt chẽ nó, để trở thành mối đe dọa an ninh mạng toàn cầu.

|

Tháng 3-2017, hãng công nghệ Microsoft đã tung ra bản vá lỗi Windows, nhưng nhiều người dùng trên thế giới có lẽ chưa được cập nhật, hoặc những người dùng Windows không mua bản quyền nên không được cập nhật vá lỗi Windows, từ đó lỗ hổng vẫn còn để mã độc xâm nhập. Chính vì cơ chế nhiễm WanaCry này mà có một số ý kiến người dùng trên thế giới cho rằng Microsoft có thể là thủ phạm tung ra WanaCry để buộc người dùng phải mua bản quyền Windows(!?)

Từ vụ tấn công mã độc WannaCry, giới công nghệ đưa ra lời cảnh báo đối với các cơ quan tình báo các nước trên thế giới. Chuyên gia Jay Kaplan, một cựu nhân viên NSA, cảnh báo việc các cơ quan tình báo tín hiệu như NSA, GCHQ,… xây dựng các công cụ tấn công mạng nhằm mục đích "chiến tranh mạng" và lưu trữ chúng một cách không an toàn tạo cơ hội cho bọn tin tặc, thậm chí khủng bố đột nhập, lấy cắp và biến thành vũ khí để gây ra các vụ tấn công như vụ WannaCry.

Chuyên gia Kaplan cho rằng, nếu không phải vì kho vũ khí mạng của NSA bị tin tặc tấn công và lấy trộm "vũ khí" thì chưa chắc có vụ tấn công diện rộng như WannaCry.

Chủ tịch Microsoft Brad Smith ủng hộ quan điểm này. Ông viết trên trang web cá nhân rằng, việc các cơ quan tình báo của chính phủ phát hiện lỗ hổng hệ điều hành nhưng không công bố, đồng thời phát triển và tập hợp kho vũ khí mạng đã tạo ra một nguy cơ lớn cho hệ thống mạng máy tính toàn cầu. Ông Smith đề xuất ý kiến nên chăng chính phủ các nước ký kết một "Công ước Geneva về Kỹ thuật số" để kiểm soát chặt chẽ vấn đề này trên phạm vi toàn cầu.

Cũng nhân vụ WannaCry, Cơ quan tình báo NSA của Mỹ một lần nữa lại hứng chịu búa rìu. Giới công nghệ cho rằng NSA là đơn vị đầu tiên phát hiện lỗ hổng trên hệ điều hành Windows, nhưng đã không hành động đúng đắn, không thông báo sớm để nhà sản xuất kịp thời vá lỗi.

Ngay cả cựu Giám đốc NSA Michael Hyden cũng cho rằng, không thể chấp nhận việc một cơ quan tình báo sở hữu các công cụ tấn công mạng mạnh nhưng lại không thể kiểm soát tốt chúng để gây ra tác hại cho nhiều người. Không chỉ mã độc WannaCry mà còn nhiều mã độc khác cũng xuất xứ từ kho vũ khí của NSA bị các tin tặc lấy cắp và tung lên mạng, biến thành công cụ tấn công mạng trong tay kẻ xấu.

Công ty an ninh mạng BinaryEdge ở Zurich, Thụy Sĩ, đã thu thập, thống kê những máy tính trên toàn thế giới bị tấn công bởi một công cụ của NSA có tên là DoublePulsar hồi cuối tháng 4-2017. Cụ thể, ngày 21-4, số lượng máy tính bị tấn công là 106.000, đến ngày 25-4 tăng lên 244.000 và nhảy vọt lên 429.000 vào ngày 27-4.

Chưa biết sắp tới đây sẽ tiếp tục xuất hiện mã độc nào nữa có nguồn gốc từ kho vũ khí của NSA, và đó chính là mối hiểm họa lớn nhất được giới công nghệ gọi tên là "thời đại của thảm họa công nghệ cao".

Trích nguồn: Báo CAND

Biên tập: Đại Nghĩa